Esta é a Parte II de nossa Mini-série “Como proteger sua casa inteligente em 2020” da IoTeX & NKN. Para a Parte I, consulte nosso webinar “Sua casa inteligente privada”.

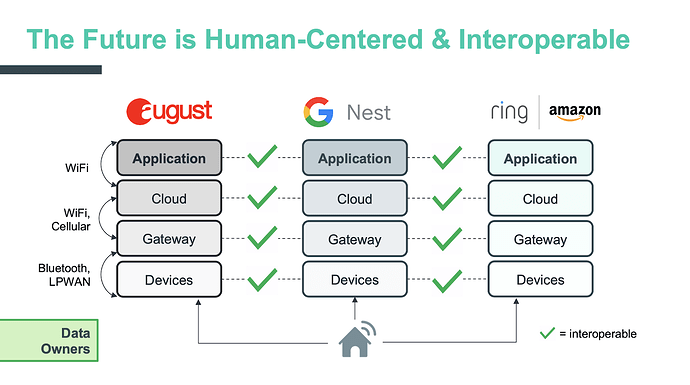

Hoje, as casas inteligentes contêm muitos tipos diferentes de dispositivos feitos por vários fabricantes. No entanto, o ecossistema é extremamente isolado. Você tem soluções de agosto, Google Nest e ring que têm suas próprias pilhas de tecnologia integradas verticalmente. A partir dos dispositivos, os dados são passados para o gateway, que é enviado para a nuvem e, finalmente, para o aplicativo para processamento. Usando a fechadura da porta de agosto como exemplo, os dados transmitidos ao longo dessa pilha de tecnologia vertical são credenciais de segurança confidenciais que serão usadas para instruir a fechadura a travar ou destrancar a porta. Mesmo os metadados desses dispositivos podem ser valiosos para entender o comportamento, o uso e muito mais. É por isso que muitos desses gigantes da tecnologia têm um incentivo para possuir os dados de sua casa inteligente. A consequência disso é que os gigantes da tecnologia tornaram essas pilhas de tecnologia inoperantes em todas as plataformas. Ao fazer isso, eles estão mantendo os dados em seu próprio jardim murado.

O futuro parece muito mais brilhante. Em primeiro lugar, a interoperabilidade entre essas pilhas verticais de tecnologia pode ser eliminada. Podemos criar dispositivos interoperáveis e gateways que usam novos padrões de IoT que podem se comunicar uns com os outros. Podemos ter ambientes em nuvem que se comunicam sem operações caras. Podemos até ter aplicativos que podem compartilhar dados uns com os outros, eliminando a necessidade de ter tantos aplicativos em nossos smartphones para ver e controlar nossas casas inteligentes. Talvez a parte mais importante deste futuro seja que a propriedade dos dados não pertence às corporações e será um ecossistema mais centrado no homem, onde possuímos nossos dados e podemos oferecê-los aos aplicativos de forma opcional. A seguir, vamos dar uma olhada em algumas das tecnologias que podem fazer esse futuro acontecer.

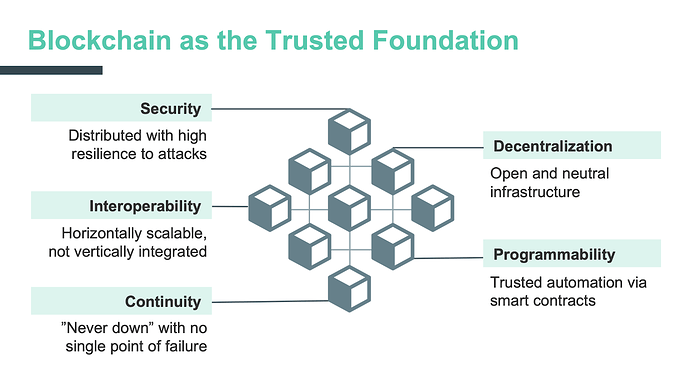

A primeira tecnologia é Blockchain. Se você pensar no blockchain como uma base confiável em vez de uma plataforma de computação ou armazenamento, ele traz muitos benefícios importantes. O primeiro deles é a segurança. Blockchain é uma arquitetura distribuída, o que significa que é altamente resistente a ataques. Em seguida, Blockchain é interoperável. Em vez de ser integrado verticalmente, ele é escalonável horizontalmente. Terceiro, é descentralizado. Ele usa uma infraestrutura aberta e neutra que qualquer pessoa pode acessar e na qual qualquer um pode construir. Em seguida, é programável. O Blockchain permite contratos inteligentes que são transações confiáveis e automatizadas entre pares. A última peça é a continuidade. Como o Blockchain é descentralizado e distribuído, é uma rede “nunca inativa”, sem um único ponto de falha. Por exemplo, você pode ter um dispositivo IoT de um fabricante que não existe mais. Esses dispositivos IoT não podem mais ser reparados porque as pilhas de tecnologia em que eles operam foram retiradas. Se movermos essas pilhas de tecnologia para um blockchain descentralizado, eles poderiam viver além de onde o fabricante decidiu estremecer suas portas. É importante entender que o blockchain não vai ser a solução mágica que resolverá tudo. Não é a Panaceia, mas é uma grande base para a camada de tecnologias adicionais que construíram confiança e privacidade como uma prioridade.

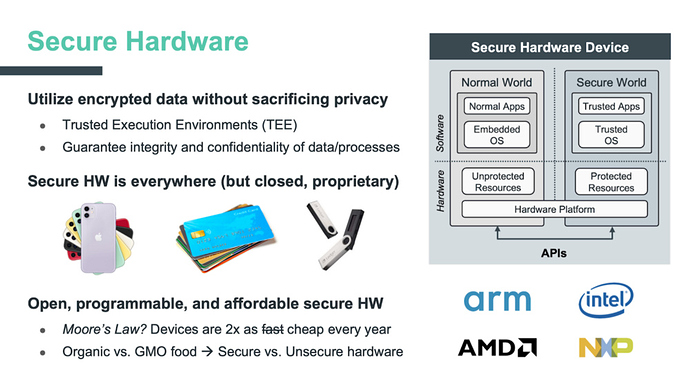

Uma das tecnologias que é importante colocar em cima do blockchain é o hardware seguro. É especialmente importante quando falamos sobre nossa casa inteligente. Hardware seguro é basicamente um tipo especial de chip embutido em muitos tipos de dispositivos hoje. O chip é denominado Trusted Execution Environment (TEE) e separa os aplicativos normais dos aplicativos que exigem confiança total. Você pode ter um “mundo seguro” e um “mundo normal” que podem passar dados entre si enquanto isola certos processos de software e hardware. Isso garante a integridade e confidencialidade de todos os dados e processos executados neste chip especial. Embora isso possa soar como ficção científica, a verdade é que o hardware seguro está em todo lugar e você o usa quase todos os dias. Até mesmo os chips em nossos iPhones que gerenciam nossa biometria, por exemplo, nossas impressões digitais e identificações faciais, usam essa tecnologia. A razão pela qual confiamos em nossos telefones para fazer isso é porque todas essas informações muito confidenciais são processadas neste elemento de hardware muito seguro e isolado. Os chips do seu cartão de crédito também são uma forma de hardware seguro que protege as credenciais de gastos. Para quem está no espaço da criptografia, carteiras de hardware como a Ledger Nano S oferecem hardware seguro para ajudar a proteger suas chaves privadas.

Todos esses dispositivos de hardware seguros estão ativos hoje. Infelizmente, eles são fechados e proprietários, o que não nos permite, como usuários ou desenvolvedores, obter acesso e executar novos processos dentro deles. Gostaríamos de poder definir o que consideramos valioso como dados e processar esses dados dentro desses elementos seguros. Um ecossistema seguro aberto, programável e acessível está chegando. Hardware seguro é criado por algumas das maiores empresas de semicondutores do mundo, como ARM, AMD, Intel e NXP. Na verdade, enquanto a lei de Moore, que descreve como os dispositivos ficam duas vezes mais rápidos a cada ano, está começando a atingir seu limite teórico em termos de desempenho, agora vemos dispositivos ficando duas vezes mais baratos a cada ano. Começaremos a ver esses chips mais avançados e caros entrarem em dispositivos normais, incluindo aqueles em sua casa inteligente. Um conselho, porém, assim como você lê as informações nutricionais para diferentes tipos de alimentos que você coloca em seu corpo, você também deve avaliar quais tipos de dispositivos está colocando em suas casas.

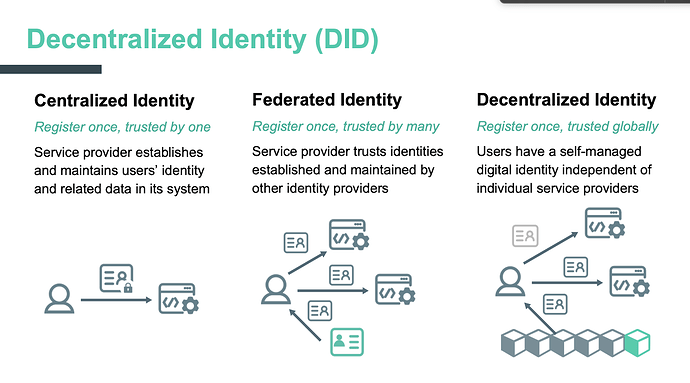

A próxima tecnologia habilitadora é a Identidade Descentralizada. Identidade descentralizada ou DID é basicamente uma maneira de emitir identidades e permitir a interoperabilidade e a propriedade de dados para pessoas, dispositivos e empresas individuais. Hoje, se você pensar no esquema da sua casa inteligente, muitos desses dispositivos não têm identidades, o que significa que não podem ser descobertos ou descobertos por outros dispositivos. Isso os torna não interoperáveis e muitos dos problemas com a não interoperabilidade no ecossistema da IoT se devem à falta de identidades padronizadas.

Se dermos uma olhada na história da identidade no mundo digital, começamos com a identidade centralizada. Nesse caso, você se registra uma vez, e essa entidade confia em você. Isso é muito comum hoje em dia e acontece toda vez que você acessa um novo site e é solicitado que você crie um novo nome de usuário e senha. O provedor de serviços estabelecerá e manterá sua identidade. É importante observar que, como o provedor de serviços criou sua identidade, ele também pode retirá-la. Por exemplo, se você quebrar as regras do Twitter, eles podem não apenas desativar sua conta, mas também dar o antigo identificador para outra pessoa. Essencialmente, dando sua identidade para outro usuário.

Outra instância é chamada de identidade federada, onde você registra uma identidade e ela é confiável para várias entidades. Os provedores de serviço basicamente confiam nas identidades que foram estabelecidas por outros provedores de identidade. Por exemplo, sempre que você vai a um novo site e ele se oferece para fazer seu login no Google ou no Facebook, isso é feito usando uma identidade federada. No entanto, semelhante às identidades centralizadas, essas identidades também podem ser retiradas. Se você pensar em todos os sites nos quais usa seu endereço de e-mail do Gmail para fazer login e o Google decidir remover sua conta, você também perderá sua identidade nesses sites.

O futuro é uma identidade descentralizada. Nesse caso, você se registra uma vez, e a identidade é considerada globalmente confiável por outros indivíduos e entidades. Esse mecanismo é construído em cima de livros-razão distribuídos onde os usuários podem autogerenciar sua própria identidade. Os usuários criam sua própria identidade e são os únicos proprietários com a capacidade de modificar a identidade para adicionar credenciais ou novas informações. Os usuários também podem oferecer essa identidade como um login para vários serviços que usam. A principal diferença é que, como você criou a identidade, você é o único proprietário. Quando este conceito chegar às nossas casas inteligentes, será importante compreender que não é apenas a nossa identidade que importa, mas a identidade dos nossos dispositivos.

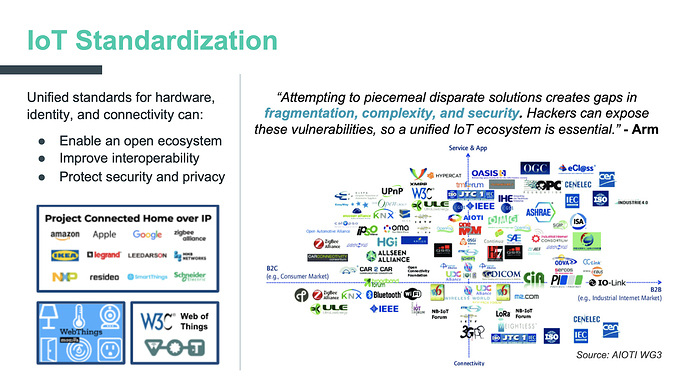

Outra coisa que vai permitir a interoperabilidade e a segurança das casas inteligentes que imaginamos é a padronização da IoT. Como você pode ver, existem muitos padrões trabalhando em tudo, desde a camada de aplicativo até a camada de conectividade e do mercado B2C ao mercado B2B. No entanto, é importante que identifiquemos padrões unificados para hardware, identidade e conectividade que permitirão um ecossistema aberto, melhorarão a interoperabilidade e protegerão a segurança e a privacidade. Felizmente, existem várias iniciativas excelentes em andamento, como o Project Connected Home over IP e o W3C. À medida que mais esforços desses líderes da indústria surgem, começaremos a ver mais padronização de dispositivos. Ainda assim, é importante para nós continuar a promover a padronização da perspectiva do usuário

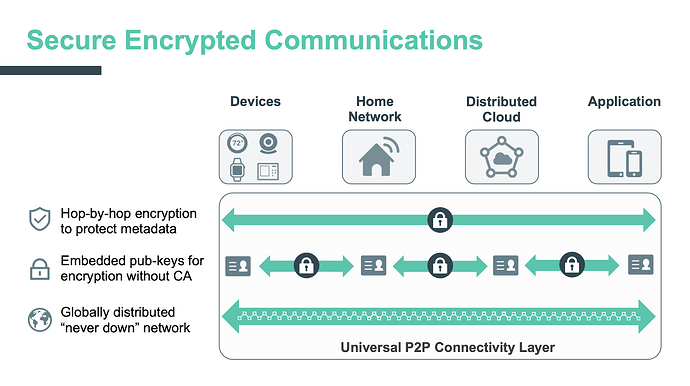

O último elemento a ser adicionado à futura casa inteligente é a comunicação criptografada segura. Este item apareceu recentemente nas notícias com as vulnerabilidades de segurança encontradas no popular aplicativo de conferência Zoom. A Zoom fez alegações sobre sua criptografia de ponta a ponta, no entanto, foi descoberto que não era totalmente criptografada de ponta a ponta, mas sim criptografia de cliente para servidor. A criptografia de cliente para servidor significa que seus dados são criptografados entre seu aplicativo móvel e o servidor de nuvem ao qual ele está conectado. No entanto, o servidor irá descriptografar as informações para processamento, estabelecer perfis de dados e outras atividades. Ter esse intermediário com seus dados descriptografados é uma fonte de vulnerabilidade para os invasores. Esses ataques podem vir não apenas de invasores externos, mas também de invasores internos, como administradores de nuvem. Por exemplo, a Amazon recentemente demitiu vários administradores de nuvem para acessar feeds de vídeo de anel do usuário. Embora estejamos relativamente protegidos de hackers, os ataques internos são uma das formas mais comuns de ameaças à segurança.

Muito do que fazemos para consertar esses problemas hoje é feito com regulamentos e políticas. O GDPR na Europa e o CCPA, California Consumer Privacy Act, estão surgindo e essas regulamentações são muito importantes para construir transparência sobre como as empresas usam nossos dados. Embora essas organizações não garantam nossa privacidade, elas fornecem uma estrutura operacional que nos permite perguntar: quais dados você possui sobre mim? Como você vai usá-lo? bem como a capacidade de solicitar sua exclusão. Portanto, uma coisa que precisamos fazer é construir e adotar tecnologias que ofereçam criptografia verdadeira de ponta a ponta. Em vez de ter um servidor intermediário para processar seus dados, podemos optar por ter os dados processados no limite ou até mesmo localmente nos dispositivos que usamos. Fazendo isso, podemos eliminar esses ataques internos usando criptografia de ponta a ponta.

Para encerrar comunicações criptografadas seguras, às vezes a criptografia de ponta a ponta não é suficiente, dadas todas as comunicações que acontecem entre dispositivos, redes, nuvem e aplicativos. Embora a criptografia de ponta a ponta possa proteger o conteúdo para distribuição, também há metadados que podem revelar muito sobre nossas atividades. A criptografia salto a salto pode ajudar a proteger os metadados e o vazamento de dados que surge da comunicação entre os dispositivos. Também existem tecnologias que permitem incorporar chaves públicas em dispositivos para que possamos fazer criptografia sem uma autoridade de certificação de terceiros. Finalmente, uma rede globalmente distribuída e “nunca desligada” seria uma ótima base para alimentar e proteger todas essas diferentes comunicações criptografadas.

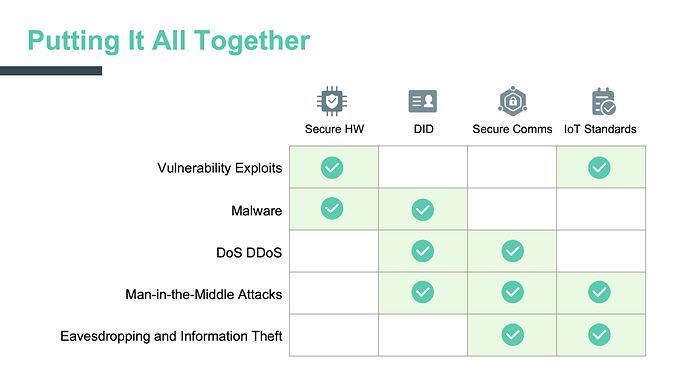

Como isso corrige todos os problemas da Internet de hoje? Quando colocamos todas essas novas tecnologias juntas, podemos ver como elas lidam com as vulnerabilidades enfrentadas pela casa inteligente de hoje. O primeiro HW seguro disponível no nível do dispositivo pode ajudar a proteger o software e os processos em execução nesses dispositivos contra explorações e malware. Identidade descentralizada pode proteger contra ataques que roubam suas credenciais como ataques Main-in-the-Middle e a arquitetura descentralizada ajuda a proteger contra ataques de negação de serviço (DoS). Com relação às comunicações seguras, ter criptografia ponto a ponto e salto a salto ajuda a proteger contra ataques de interceptação e interceptação, e a infraestrutura globalmente descentralizada pode ajudar a mitigar ataques DoS e DDoS também. Por último, estão os Padrões de IoT, que realmente têm um impacto em muitas dessas vulnerabilidades. As normas tornam os riscos públicos, o que ajuda a expor e fortalecer a segurança ao longo do tempo.

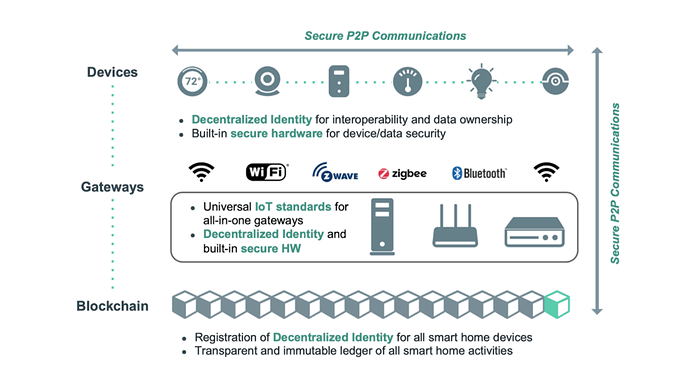

Vamos ter uma visão holística de toda a pilha de tecnologia. Começando com Blockchain, que é uma ótima ferramenta para estabelecer confiança. Vemos o Blockchain como a base para construir confiança para casas inteligentes e seus dispositivos. Além disso, estão os gateways que oferecem padrões de IoT universais integrados junto com Identidade Descentralizada para autenticar esses dispositivos e proteger o HW para fornecer um ambiente de execução confiável para software. No nível do dispositivo, você também verá a identidade descentralizada e o HW seguro adotado, mas também verá os dados sendo processados nos próprios dispositivos, eliminando a necessidade de enviar dados confidenciais para a nuvem. Esses dispositivos se tornarão mais poderosos e mais conectados à medida que os dispositivos se comunicam entre dispositivos ou ponto a ponto. Essa é a imagem da casa inteligente do futuro.

Para mais informações, consulte a Parte I da nossa minissérie “Private Smart Home”:

Sobre IoTeX

Fundada como uma plataforma de código aberto em 2017, a IoTeX está construindo a Internet de Coisas Confiáveis, um ecossistema aberto onde todas as “coisas” - humanos, máquinas, empresas e DApps - podem interagir com confiança e privacidade. Apoiado por uma equipe global de mais de 30 cientistas e engenheiros de pesquisa de ponta, o IoTeX combina blockchain, hardware seguro e computação confidencial para permitir dispositivos, redes e economias de IoT de última geração. A IoTeX fortalecerá a futura economia descentralizada “conectando o mundo físico, bloco a bloco”.

Local na rede Internet: https://iotex.io/

Twitter: x.com

Canal de anúncio: Telegram: Contact @iotexchannel

Canal principal: Telegram: Contact @IoTeXGroup

Canal português: ![]() Telegram: Contact @IoTeXGroupPT

Telegram: Contact @IoTeXGroupPT

Médio: https://medium.com/@iotex

Reddit: https://www.reddit.com/r/IoTeX/

Junte-se a nós: https://iotex.io/careers