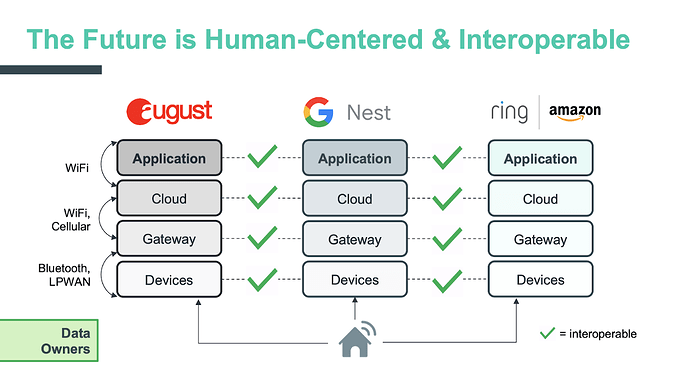

Los hogares inteligentes de hoy en día contienen muchos tipos diferentes de dispositivos hechos por distintos fabricantes. Sin embargo, el ecosistema está extremadamente aislado. Hay soluciones de August, Google Nest y Ring que tienen sus propios stacks de tecnología integrados verticalmente. A partir de los dispositivos, los datos se pasan a la pasarela, que luego se envían a la nube y finalmente a la aplicación para su procesamiento. Usando la cerradura de puerta de August como ejemplo, los datos que se pasan a lo largo de este stack tecnológico integrado verticalmente son credenciales de seguridad sensibles que se usarán para decirle a la cerradura que abra o cierre la puerta. Incluso los metadatos de estos dispositivos pueden ser valiosos para comprender el comportamiento, el uso y más. Es por eso que muchos de estos grandes gigantes de la tecnología tienen un incentivo para obtener datos de su casa inteligente. La consecuencia de esto es que los gigantes de la tecnología han hecho que estos stacks tecnológicos no puedan operar en todas las plataformas. Al hacerlo, están manteniendo los datos dentro de su propio jardín amurallado.

El futuro parece mucho más brillante. En primer lugar, la interoperabilidad entre estos stacks de tecnología integrados verticalmente se puede eliminar. Podemos crear dispositivos y puertas de enlace interoperables que usen los nuevos estándares IoT y que sean capaces de comunicarse entre sí. Podemos tener entornos de nubes que se comuniquen sin operaciones costosas. Podemos incluso tener aplicaciones que pueden compartir datos entre sí, eliminando la necesidad de tener tantas aplicaciones en nuestros teléfonos inteligentes para ver y controlar nuestros hogares inteligentes. Tal vez la parte más importante de este futuro es que la propiedad de los datos no reside en las corporaciones y será un ecosistema más centrado en el ser humano donde poseemos nuestros datos y podemos ofrecerlos a las aplicaciones sobre una base de opt-in. A continuación, echemos un vistazo a algunas de las tecnologías que pueden hacer que este futuro suceda.

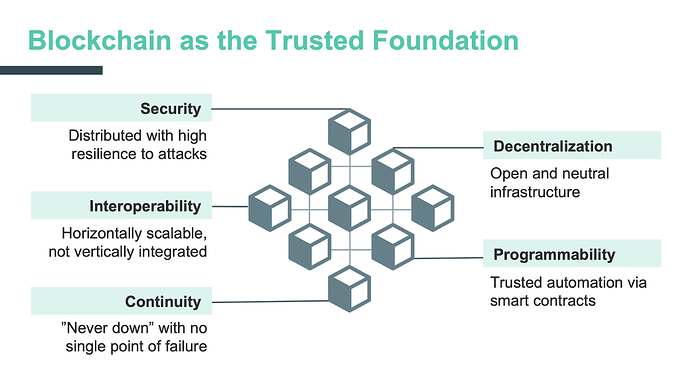

La primera tecnología es Blockchain. Si piensas en Blockchain como una base de confianza en lugar de una plataforma de computación o almacenamiento, viene con muchos beneficios importantes. El primero de ellos es la seguridad. La blockchain es una arquitectura distribuida, lo que significa que es altamente resistente a los ataques. Además, Blockchain es interoperable. En lugar de estar integrado verticalmente, es escalable horizontalmente. Tercero, es descentralizado. Utiliza una infraestructura abierta y neutral a la que cualquiera puede acceder y sobre la que cualquiera puede construir. Además, es programable. La blockchain permite contratos inteligentes que son transacciones confiables automatizadas entre pares. La última pieza es la continuidad. Debido a que la blockchain está descentralizada y distribuida, es una red “que nunca se cae” sin puntos de fallo. Por ejemplo, podrías tener un dispositivo IoT de un fabricante que ya no existe. Esos dispositivos de IoT ya no son útiles porque los stacks tecnológicos con los que funcionan se han retirado. Si movemos estos stacks tecnológicos a una blockchain descentralizada, podrían vivir incluso más allá de donde el fabricante decidió “sacudir sus puertas”. Es importante entender que la blockchain no será la “bala de plata” que resolverá todo. No es la panacea, pero es una gran base para la capa de tecnologías adicionales que se han construido en la confianza y la privacidad como una prioridad.

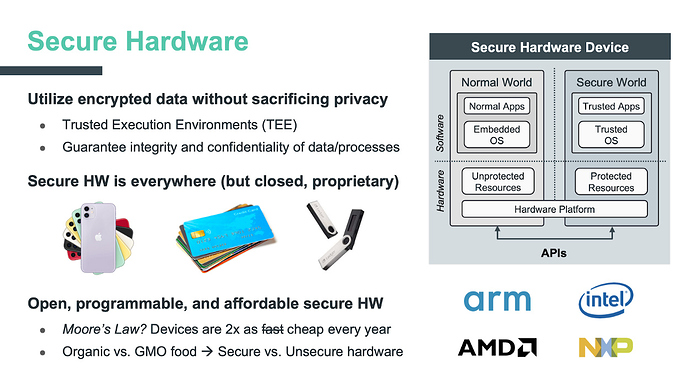

Una de las tecnologías que es importante poner en la capa superior de la blockchain es el hardware seguro. Es especialmente importante cuando hablamos de nuestro hogar inteligente. El hardware seguro es básicamente un tipo especial de chip que está incorporado en muchos tipos de dispositivos hoy en día. El chip se llama Entorno de Ejecución de Confianza (TEE) y separa las aplicaciones normales de las aplicaciones que requieren plena confianza. Puedes tener un “mundo seguro” y un “mundo normal” que pueden pasar datos entre sí mientras aíslan ciertos procesos de software y hardware. Esto garantiza la integridad y la confidencialidad de todos los datos y procesos ejecutados dentro de este chip especial. Aunque esto puede sonar como ciencia ficción, la verdad es que el hardware seguro está en todas partes y lo usas casi todos los días. Incluso los chips de nuestros iPhones que gestionan nuestra biometría, por ejemplo nuestras huellas dactilares e identificaciones faciales, utilizan esta tecnología. La razón por la que confiamos en nuestros teléfonos para hacer eso es porque toda esta información tan sensible se procesa dentro de este elemento de hardware muy seguro y aislado. Los chips de la tarjeta de crédito también son una forma de hardware seguro que protege las credenciales de gasto. Para los que están en el espacio criptográfico, las carteras de hardware como el Ledger Nano S ofrecen hardware seguro para ayudar a proteger sus claves privadas.

Todos estos dispositivos de hardware seguro están activos hoy en día. Desafortunadamente, son cerrados y propietarios, lo que no nos permite, como usuarios o desarrolladores, acceder y ejecutar nuevos procesos dentro de ellos. Nos gustaría tener la capacidad de autodefinir lo que consideramos valioso como datos y procesar esos datos dentro de estos elementos seguros. Un ecosistema seguro abierto, programable y asequible está por llegar. Algunas de las mayores compañías de semiconductores del mundo que crean hardware seguro son ARM, AMD, Intel y NXP. De hecho, mientras que la ley de Moore, que describe cómo los dispositivos son dos veces más rápidos cada año, está empezando a alcanzar su límite teórico en términos de rendimiento, ahora estamos viendo que los dispositivos son dos veces más baratos cada año. Empezaremos a ver estos chips más avanzados y caros abrirse camino en los dispositivos normales, incluyendo los del hogar inteligente. Sin embargo, un consejo: al igual que lees los datos sobre nutrición de los diferentes tipos de alimentos que introduces en tu cuerpo, también deberías evaluar qué tipos de dispositivos estás introduciendo en tus hogares.

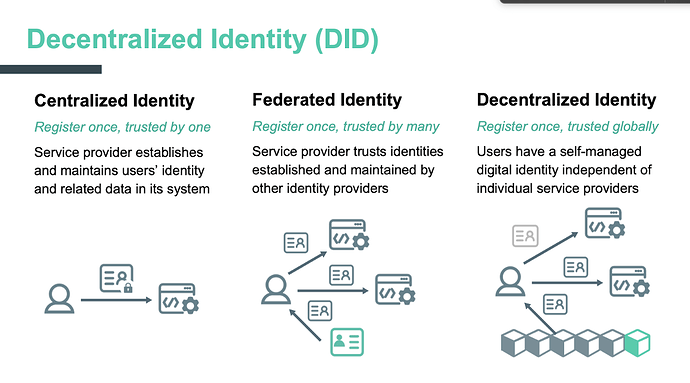

La siguiente tecnología habilitadora es la Identidad Descentralizada. La Identidad Descentralizada o DID es básicamente una forma de emitir identidades y permitir la interoperabilidad y la propiedad de datos para personas, dispositivos y empresas individuales. Hoy en día, si piensas en el esquema de tu casa inteligente, muchos de estos dispositivos no tienen identidades, lo que significa que no pueden ser descubiertos o descubiertos por otros dispositivos. Esto los hace no interoperables y muchos de los problemas de no interoperabilidad en el ecosistema del IoT se deben a la falta de identidades estandarizadas.

Si echamos un vistazo a la historia de la identidad en el mundo digital, empezamos con la identidad centralizada. En este caso, te registras una vez, y esa única entidad confía en ti. Esto es muy común hoy en día, y sucede cada vez que vas a un nuevo sitio web y te pide que crees un nuevo nombre de usuario y una nueva contraseña. El proveedor de servicios establecerá y mantendrá tu identidad. Es importante señalar que debido a que el proveedor de servicios creó tu identidad, también tienen la capacidad de quitártela. Por ejemplo, si se descubre que has violado las reglas en Twitter, no sólo pueden deshabilitar tu cuenta, sino que pueden darle tu antiguo nombre a otra persona. Esencialmente dando tu identidad a otro usuario.

Otra instancia es la llamada Identidad Federada, donde se registra una identidad y es confiada por muchas entidades. Los proveedores de servicios confían esencialmente en las identidades establecidas por otros proveedores de identidad. Por ejemplo, cada vez que usted va a un nuevo sitio web y éste le ofrece registrarse en Google o Facebook, esto es utilizar la identidad federada. Sin embargo, de manera similar a las identidades centralizadas, estas identidades también pueden ser eliminadas. Si piensa en todos los sitios web en los que utiliza su dirección de correo electrónico de Gmail para iniciar sesión y Google decide eliminar su cuenta, también perderá su identidad en esos sitios.

El futuro es la identidad descentralizada. En este caso, te registras una vez, y la identidad es confiada globalmente por otros individuos y entidades. Este mecanismo se construye sobre los libros de contabilidad distribuidos, donde los usuarios pueden autogestionar su propia identidad. Los usuarios crean su propia identidad y son los únicos propietarios con la posibilidad de modificar la identidad para añadir credenciales o nueva información. Los usuarios también pueden ofrecer esa identidad como inicio de sesión en varios servicios que utilizan. La principal diferencia es que, al crear la identidad, usted es el único propietario. Cuando este concepto llegue a nuestros hogares inteligentes, será importante entender que no es sólo la identidad de nosotros lo que importa, sino la identidad de nuestros dispositivos.

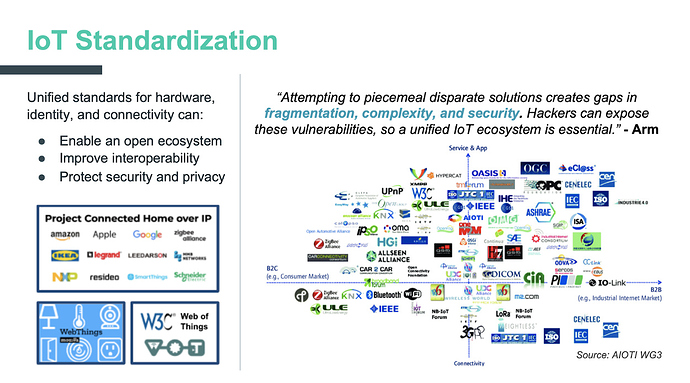

Otra cosa que va a permitir la interoperabilidad y la seguridad de los hogares inteligentes que preveemos es la estandarización del IoT. Como se puede ver, hay muchos estándares trabajando en todo, desde la capa de aplicación hasta la capa de conectividad y desde el mercado B2C hasta el mercado B2B. Sin embargo, es importante que identifiquemos estándares unificados para el hardware, la identidad y la conectividad que permitirán un ecosistema abierto, mejorarán la interoperabilidad y protegerán la seguridad y la privacidad. Afortunadamente, hay muchas grandes iniciativas en marcha como el Proyecto Hogar Conectado sobre IP y el W3C. A medida que surjan más de estos esfuerzos de los líderes de la industria, comenzaremos a ver más estandarización de los dispositivos. Aún así, es importante que continuemos presionando por la estandarización desde la perspectiva del usuario.

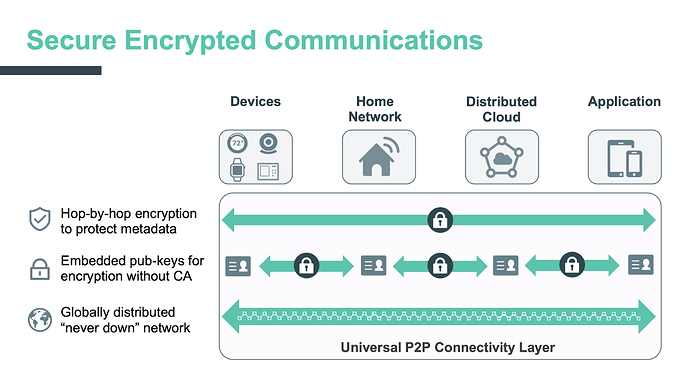

El último elemento a añadir al futuro hogar inteligente es la comunicación segura y encriptada. Este tema ha aparecido recientemente en las noticias con las vulnerabilidades de seguridad encontradas en la popular aplicación de conferencias Zoom. Zoom había hecho afirmaciones sobre su encriptación de extremo a extremo, sin embargo, se descubrió que no estaba totalmente encriptada de extremo a extremo sino que estaba encriptada de cliente a servidor. La encriptación cliente-servidor significa que sus datos están encriptados entre su aplicación móvil y el servidor en nube al que está conectada. Sin embargo, el servidor descifrará entonces la información para su procesamiento, establecerá perfiles de datos y otras actividades. Tener a este hombre en medio con sus datos desencriptados es una fuente de vulnerabilidad para los atacantes. Estos ataques pueden provenir, no sólo de atacantes externos, sino también de atacantes internos como los administradores de la nube. Por ejemplo, Amazon despidió recientemente a varios administradores de la nube por acceder a las transmisiones de vídeo en anillo de los usuarios. Aunque estamos relativamente protegidos de los hackers, los ataques internos son uno de los más comunes.

Mucho de lo que hacemos para arreglar estos problemas hoy en día se hace con reglamentos y políticas. La GDPR en Europa y la CCPA, la Ley de Privacidad del Consumidor de California, están emergiendo ahora y estas regulaciones son muy importantes para crear transparencia en la forma en que las corporaciones utilizan nuestros datos. Aunque estas organizaciones no garantizan nuestra privacidad, sí proporcionan un marco operativo que nos permite preguntar: ¿qué datos tienen sobre mí? ¿cómo los utilizarán? Así como la posibilidad de solicitar su eliminación. Por lo tanto, una cosa que necesitamos hacer es construir y adoptar tecnologías que ofrezcan una verdadera encriptación de extremo a extremo. En lugar de tener un servidor en el medio para procesar sus datos, podemos optar por tener los datos procesados en el borde o incluso local dentro de los dispositivos que utilizamos. Haciendo esto, podemos eliminar estos ataques internos usando encriptación de extremo a extremo.

Para concluir sobre las comunicaciones seguras encriptadas, a veces la encriptación de extremo a extremo no es suficiente dadas todas las comunicaciones que ocurren entre los dispositivos, las redes, la nube y las aplicaciones. Mientras que la encriptación de extremo a extremo podría ser capaz de proteger el contenido para su distribución, también hay metadatos que pueden ser muy reveladores sobre nuestras actividades. La encriptación “Hop-by-hop” puede ayudar a proteger los metadatos y la fuga de datos que surge de las comunicaciones entre dispositivos. También hay tecnologías que permiten incrustar claves públicas en los dispositivos para que podamos hacer la encriptación sin una autoridad de certificación de terceros. Finalmente, una red distribuida globalmente, “que nunca se caiga” sería una gran base para potenciar y asegurar todas estas diferentes comunicaciones encriptadas.

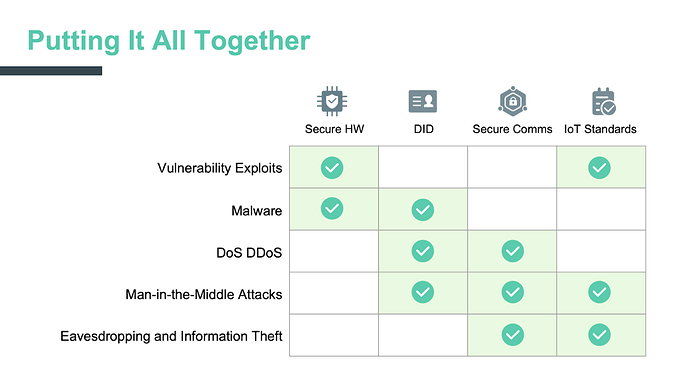

¿Cómo arregla esto todos los problemas del internet de hoy día? Cuando ponemos todas estas nuevas tecnologías juntas, podemos ver cómo estas tecnologías abordan las vulnerabilidades experimentadas por el hogar inteligente de hoy en día. El primer software seguro disponible a nivel de dispositivo puede ayudar a proteger el software y los procesos que se ejecutan en esos dispositivos contra exploits y malware. La Identidad Descentralizada puede proteger contra los ataques que roban sus credenciales como los ataques Man-in-the-Middle y la arquitectura descentralizada ayuda a proteger contra los ataques de Denegación de Servicio (DoS). En lo que respecta a las comunicaciones seguras, la codificación de extremo a extremo y de salto por salto ayuda a protegerse contra los ataques Man-in-the-Middle y Eavesdropping, y la infraestructura globalmente descentralizada también puede ayudar a mitigar los ataques DoS y DDoS. Por último están los estándares del IoT, que realmente tienen un impacto en muchas de estas vulnerabilidades. Los estándares hacen públicos los riesgos, lo que ayuda a exponer y endurecer la seguridad a lo largo del tiempo.

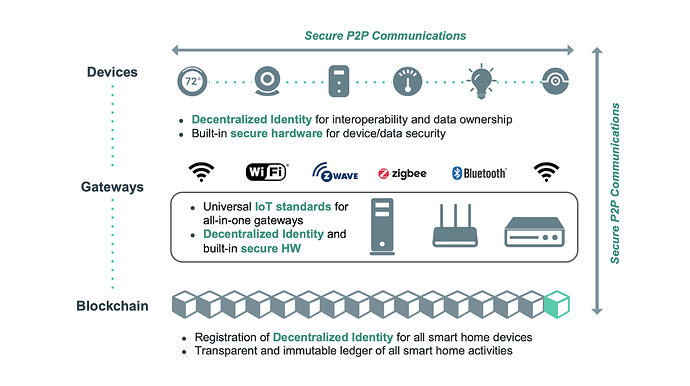

Tomemos una visión holística de todo el stack tecnológico. Empezando por blockchain, que es una gran herramienta para establecer la confianza, la vemos como la base para construir la confianza para las casas inteligentes y sus dispositivos. Encima de eso, están las puertas de entrada que ofrecen estándares universales incorporados de IoT junto con Identidad Descentralizada para autenticar estos dispositivos y asegurar al hardware para proveer un ambiente de ejecución confiable para el software. A nivel de dispositivos, también verás que se adopta la Identidad Descentralizada y el hardware seguro, pero también que los datos se procesan en los propios dispositivos, eliminando la necesidad de enviar datos sensibles a la nube. Estos dispositivos serán más poderosos y estarán más conectados a medida que los dispositivos se comuniquen entre sí o entre pares. Esa es la imagen del hogar inteligente del futuro.