À medida que o mundo se torna mais conectado, a necessidade de segurança e privacidade nunca foi maior. Enquanto muitos de nós estamos cientes de possíveis invasões aos nossos dados digitais, a questão fica mais séria quando essas invasões começam a afetar o bem-estar físico de nossas famílias. As surpreendentes invasões da Ring e da Nest, bem como o recente vazamento de informações na Wyze, chocaram a indústria de consumo IoT, assim como foi resumido em um contundente artigo do Washington Post:

“Softwares projetados para ajudar pessoas a invadirem sites e dispositivos se tornaram tão fáceis de manusear que agora isso parece brincadeira de criança. Muitas empresas, incluindo a Nest, optaram por efetivamente deixar os hackers saírem impunes.”

Esses ataques, os quais expuseram incontáveis dispositivos e informações aos hackers, são o resultado imediato de uma ênfase insuficiente em segurança e privacidade . Em contraste com isso, a IoTeX aposta em priorizar estes dois itens acima de tudo. Nós desenvolvemos a Ucam para justamente evitar esses tipos de ataques e dar aos usuários total controle sobre seus dados, identidade e privacidade.

Neste artigo, compartilhamos como aconteceram os vazamentos de dados e invasões de câmeras envolvendo a Ring, a Nest e a Wyze, além de explorarmos como a Ucam da IoTeX utiliza a tecnologia blockchain para prover a privacidade e segurança que você precisa.

Como Ocorrem os Vazamentos em Massa

Um vazamento de dados de grande escala na Wyze, uma famosa marca de câmeras de segurança domésticas, expôs dados sensíveis e informações de conta de 2.4 milhões de usuários em dezembro de 2019. Pesquisas subsequentes indicam que o ataque aconteceu devido à negligência de funcionários, onde um administrador da Nuvem falhou em garantir a segurança de dados dos usuários depois que estes foram transferidos para um servidor de testes a fim de conduzir um teste comportamental do consumidor . Infelizmente, a maioria dos vazamentos em massa seguem a mesma linha.

A invasão na Wyze é um exemplo perfeito de como os objetivos dos negócios tradicionais vão diretamente contra os benefícios aos usuários. A transferência para o servidor foi feita para aumentar a velocidade na qual as métricas do negócio ( entenda-se: dados privados dos usuários ) poderiam ser rastreadas e analisadas. Colocando de maneira mais clara ainda, o ataque só foi possível porque a Wyze possuía e armazenava dados de usuários de forma centralizada ao invés de haver um meio onde as informações ficassem sob propriedade (e com autorizações/permissões) dos consumidores.

A Wyze com certeza não é a única empresa que opera dessa forma. De fato, esse é um procedimento padrão de operação. Por sorte, estamos entrando em uma nova era onde é possível oferecer total privacidade e uma ótima experiência de usuário aos consumidores. Esse é o núcleo central na missão da IoTeX — entregar produtos acessíveis, funcionais e voltados ao usuário para o mercado convencional, onde os próprios usuários são os que têm controle total de suas informações.

Como as Câmeras de Segurança da Nest & da Ring Foram Hackeadas

Invasões em dispositivos têm produzido manchetes incrivelmente chocantes e recorrentes nos últimos tempos. Esses tipos de ataques garantem aos hackers total acesso aos dispositivos, permitindo que eles façam tudo que o proprietário daquele equipamento possa fazer. Por exemplo, os intrusos por trás do notório ataque na Nest, citado pelo Washington Post, tocaram sons de um vídeo pornográfico dentro do quarto de uma garotinha através de uma câmera da família. Assustador? Sim. Invasivo? Claro. Evitável? Com toda a certeza.

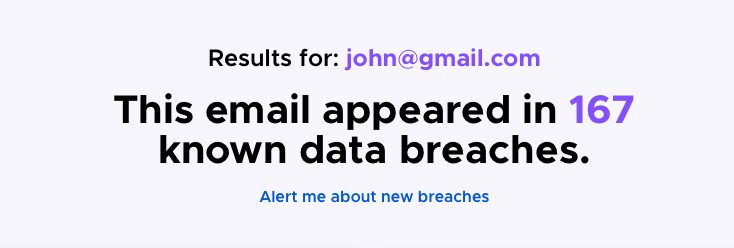

De onde esses ataques se originam? Surpreendentemente, eles nem são muito sofisticados, sendo geralmente decorrentes de hackers ou usando o método de força bruta ou obtendo logins previamente comprometidos (como nomes de usuário/senhas). Invasões por força bruta são exatamente como soam — hackers programam códigos para adivinhar sua senha (observação: atualmente, uma senha alfanumérica de sete dígitos pode ser descoberta em menos de dois segundos) . Uma maneira mais indireta com que as senhas são expostas é por meio da transposição de combinações entre nomes de usuário e senhas (ou seja, suas “Identidades na Internet”) levando em conta acessos em sites, apps e dispositivos. Quando uma fonte é comprometida, os hackers compram um banco de dados de logins na dark web e fazem milhares de logins em empresas como Nest, Ring e outras provedoras de dispositivos IoT para prejudicar pessoas inocentes.

Quase todos os usuários regulares de Internet já tiveram pelo menos uma de suas senhas comprometidas em um vazamento online. Veja se você foi vítima de um desses vazamentos por checar seu endereço de email usando esta ferramenta da Mozilla.

Em resposta à recente invasão na Nest, o Google se eximiu de responsabilidades por culpar os usuários de falharem em usar senhas diferentes ao configurarem seus dispositivos. Na IoTeX, acreditamos que empresas de trilhões de dólares não deveriam culpar usuários por não protegerem adequadamente seus dispositivos, pelo contrário, frameworks adequados de segurança e privacidade devem vir embutidos de fábrica nos dispositivos IoT.

Como a Ucam Usa Blockchain para Prover a Security & Privacidade que Você Precisa

Em meio às últimas notícias que danificaram a confiança do consumidor em dispositivos IoT devices, especialmente câmeras de monitoramento, a IoTeX está determinada em apresentar uma inteiramente nova classe de produtos “Oferecidos pela IoTeX” que contam com segurança otimizada, são construídos acerca de uma filosofia voltada ao usuário e fornecem total propriedade de dados aos consumidores, além de privacidade. Para alcançar isto, a IoTeX utilizou a tecnologia blockchain no projeto da Ucam, com dois propósitos primordiais:

- Garantia da Segurança de Logins & Identidades Blockchain, tornando-as não-hackeáveis por força bruta e à parte das “Identidades de Internet”

- Emissão Descentralizada de Chaves Criptografadas, para assegurar aos usuários que eles são os únicos a acessarem suas informações, identidades e outros dados privados.

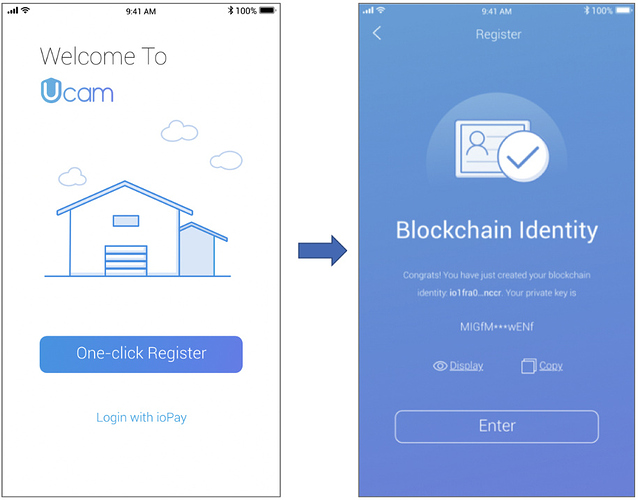

A primeira maneira pela qual a Ucam usa a blockchain é através de uma configuração de um clique para criar uma identidade blockchain segura via IoTeX (chave privada/pública) para o usuário. Ao contrário dos logins em dispositivos/apps tradicionais, as chaves privadas/públicas proporcionadas via blockchain são impossíveis de serem hackeadas por força bruta. Além disso, essas chaves são únicas e singulares em relação a todos os outros nomes de usuário/senhas (“Identidades de Internet”) usados para entrar em sites e apps. Esse aplicativo de identidade baseado em blockchain é um porto seguro importante para o consumidor e irá mitigar em grande parte as maiores fontes de ataques em câmeras de segurança descritos na seção acima.

Observação: a segurança é um desafio contínuo. Ao passo que novos protocolos de segurança são implementados, hackers estão sempre criando novos caminhos para ter acesso a nossos dispositivos e informações. Recomendamos fortemente à nossa comunidade para que utilizem tudo que estiver disponível para evitar vazamentos de senhas, bem como ataques de engenharia social e de rede.

A segunda forma pela qual a Ucam usa a blockchain é por emitir chaves criptografadas para seus proprietários de uma maeira descentralizada. Hoje em dia, empresas centralizadas são quem geram essas chaves, dando uma cópia ao usuário e segurando outra cópia com eles mesmos. O mau gerenciamento dos dados dos usuários sob a supervisão de empresas centralizadas tem exposto uma enorme quantidade de informações pessoais sensíveis na dark web . É hora de adotar dispositivos os quais sabemos que trabalham para nós e não para as empresas.

Com a Ucam, VOCÊ e apenas VOCÊ é o único proprietário da chave criptografada, além de ser o único capaz de acessar seus dados — nem IoTeX, nem Tenvis, nem provedores de Nuvem, nem mais ninguém é capaz disso! A emissão descentralizada de chaves criptografadas da Ucam é combinada a outras inovações tecnológicas, tais como uma alta capacidade de computação embutida para prover total privacidade de dados aos usuários, com excelentes recursos adicionais.

Ao contrário de outras câmeras baseadas em Nuvem, todo o processamento (criptografia, detecção de movimentos, áudio bidirecional) é realizado “no aparelho”. Isso elimina a necessidade de usar uma Nuvem centralizada para armazenar/computar dados. Toda a computação crítica é realizada diretamente na Ucam ou no telefone celular do usuário. Como resultado, ser vítima de vazamentos de dados massivos por negligência corporativa simplesmente não é possível. Com a Ucam, você está totalmente no controle de seus dados, identidades e privacidade.

Para mais detalhes sobre a Ucam, por favor visite ucam.iotex.io .