A medida que nuestro mundo se conecta, la necesidad de seguridad y privacidad nunca ha sido mayor. Mientras muchos somos conscientes de hacks a nuestros datos digitales, el problema realmente llega cuando los estos comienzan a afectar el bienestar físico de nuestras familias. Los sorprendentes hacks de Ring and Nest, así como la reciente violación de datos de Wyze, han sacudido a la industria de IoT de consumo hasta la médula, como se resume en un mordaz artículo del Washington Post:

“Un software diseñado para ayudar a la gente a entrar en sitios web y dispositivos se ha vuelto tan fácil de usar que es prácticamente un juego de niños, y muchas empresas, incluyendo Nest, efectivamente han optado por dejar que algunos hackers entren por las grietas.”

Estos ataques que expusieron innumerables dispositivos y datos de los usuarios a los hackers son el resultado directo de un énfasis insuficiente en la seguridad y la privacidad . En cambio, IoTeX cree en priorizar la seguridad y la privacidad por encima de todo. Construimos Ucam para prevenir este tipo de ataques y dar a los usuarios un control total sobre sus datos, identidad y privacidad.

En este blog, compartimos cómo se produjeron las violaciones masivas de datos y los pirateos de cámaras que afectaron a Ring, Nest y Wyze, así como la forma en que la Ucam de IoTeX utiliza la tecnología de blockchain para proporcionar la privacidad y la seguridad que se necesita.

Cómo ocurren las violaciones masivas de datos

Una brecha de datos a gran escala de Wyze, una popular marca de cámaras de seguridad para el hogar, expuso datos sensibles e información de cuentas de 2,4 millones de usuarios en diciembre de 2019. La investigación indica que el hack se produjo debido a la negligencia de los empleados, donde un administrador de la nube no aseguró los datos de los usuarios después de que se transfirieron a un servidor de pruebas para llevar a cabo pruebas de comportamiento de los consumidores. Lamentablemente, la mayoría de las brechas de datos masivas siguen esta tendencia.

El hack de Wyze es un ejemplo perfecto de cómo los objetivos de los negocios tradicionales se desajustan directamente con los beneficios para los usuarios. La transferencia del servidor se hizo para aumentar la velocidad con la que las métricas de negocios ( léase: datos privados de los usuarios ) podían ser rastreadas y analizadas. Para ponerlo en claro, el pirateo sólo fue posible porque Wyze poseía y mantenía los datos de los usuarios de forma centralizada en lugar de que los datos fueran propiedad (y autorizados con permiso) de los consumidores.

Wyze no es seguramente la única empresa orientada al consumidor que opera de esa manera; de hecho, este es un procedimiento operativo estándar. Afortunadamente, estamos entrando en una nueva era en la que es posible ofrecer a los consumidores una privacidad total y una gran experiencia de usuario. Esta es la base de la misión de IoTeX: ofrecer productos asequibles, funcionales y centrados en el usuario al mercado de masas, donde los usuarios son los que tienen el control total de sus datos.

Cómo se piratean las cámaras de seguridad Nest & Ring

Los hackeos a nivel de dispositivo han producido últimamente titulares increíblemente impactantes y a la vez muy similares. Este tipo de hackeos otorga a los hackers acceso total al dispositivo, permitiéndoles hacer todo lo que el dueño del dispositivo puede hacer. Por ejemplo, los responsables detrás del notorio hack a Nest, citado por el Washington Post, reprodujeron sonidos de un vídeo pornográfico en la habitación de una joven a través de la cámara Nest de la familia. ¿Terrorífico? Sí. ¿Invasivo? Por supuesto. ¿Prevenible? Por supuesto.

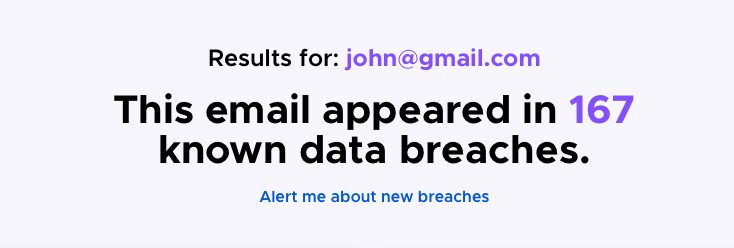

¿Cómo se originan estos hacks? Sorprendentemente, no son hacks muy sofisticados, generalmente provienen de hackeos de fuerza bruta o de la obtención de registros previamente filtrados (es decir, nombre de usuario/contraseña). Los hackeos de fuerza bruta son exactamente lo que parecen: los hackers escriben scripts para adivinar tu contraseña ( nota: hoy en día, una contraseña alfanumérica de 7 dígitos puede ser descifrada en menos de 2 segundos ). Una forma más indirecta de exponer las contraseñas es a través del entrecruzamiento de las combinaciones nombre de usuario-contraseña (es decir, tu “Identidad en Internet”) para sitios web, aplicaciones y dispositivos. Cuando una fuente se filtra, los hackers compran la base de datos de inicios de sesión en la dark web e inician sesión en masa en Nest, Ring y otros dispositivos del IoT para causar estragos en personas desprevenidas.

Casi todos los usuarios habituales de Internet han tenido al menos una de sus contraseñas filtrada en una brecha de datos en línea. Comprueba si has sido víctima de una brecha de datos comprobando tu dirección de correo electrónico con esta herramienta de Mozilla.

(No seas como John)

En respuesta a los recientes piratas informáticos de Nest, Google eludió la responsabilidad culpando a los usuarios por no utilizar contraseñas únicas al configurar sus dispositivos. En IoTeX, creemos que las empresas con un presupuesto de un billón de dólares no deberían culpar a los usuarios por no asegurar sus dispositivos adecuadamente, sino que deberían incorporar marcos de seguridad y privacidad adecuados en dispositivos del IoT listos de usar .

Cómo Ucam utiliza la Blockchain para Proporcionar la Seguridad y Privacidad que Necesitas

En medio de los recientes titulares que han dañado la confianza de los consumidores en los dispositivos de IoT, especialmente las cámaras de seguridad en el hogar, IoTeX está decidido a introducir una clase completamente nueva de dispositivos " Impulsados por IoTeX " que exhiben una seguridad mejorada, se basan en una filosofía centrada en el usuario y proporcionan plena propiedad y privacidad de los datos del consumidor. Para lograr esto, IoTeX utilizó blockchain en el diseño de Ucam para dos propósitos cruciales:

Identidad e Inicio de Sesión Seguro con Blockchain , que no se puede piratear con fuerza bruta y es independiente de la “Identidad en Internet” de cada uno.

Emisión Descentralizada de Claves de Cifrado , para garantizar que los usuarios sean los únicos con acceso a sus datos, identidad y privacidad

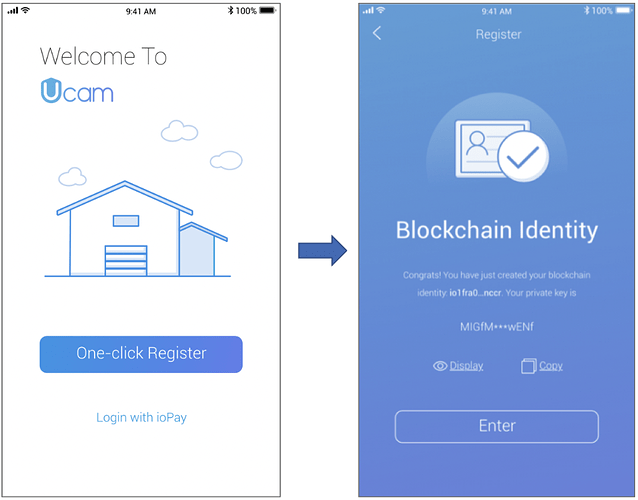

La primera forma en que Ucam utiliza blockchain es mediante una configuración de un solo clic para crear una identidad blockchain segura en IoTeX (es decir, un par de claves públicas/privadas) para el usuario. A diferencia de los inicios de sesión tradicionales de aplicaciones/dispositivos, las claves públicas/privadas de las blockchain son imposibles de piratear por fuerza bruta. Además, este par de claves públicas/privadas es único respecto a todas las demás combinaciones de nombre de usuario-contraseña (“Identidad en Internet”) utilizados para acceder a sitios web y aplicaciones. Esta aplicación de la identidad basada en blockchain es una importante salvaguardia del consumidor, y mitigará en gran medida las mayores fuentes de piratería de cámaras de seguridad a nivel de dispositivo descritas en la sección anterior.

Nota: la seguridad es un desafío en continuo desarrollo. A medida que se implementan nuevas medidas de seguridad, los hackers siempre están creando nuevas rutas para acceder a nuestros dispositivos y datos. Recomendamos encarecidamente a nuestra comunidad que utilice las mejores prácticas para evitar los ataques emergentes de contraseñas, redes e ingeniería social.

Configuración con un solo clic de la identidad basada en blockchain

La segunda forma en que Ucam utiliza blockchain es emitiendo claves de cifrado a los propietarios de la Ucam de forma descentralizada . Hoy en día, las empresas centralizadas son las que crean las claves de cifrado, proporcionando una copia al usuario y conservando una copia para sí mismas. La mala gestión de los datos de los usuarios bajo la supervisión de las corporaciones centralizadas ha dejado cantidades masivas de información personal sensible expuestas en la dark web . Es hora de adoptar dispositivos que sabemos que funcionan para nosotros, no para las empresas.

Con Ucam, TÚ y sólo TÚ eres el único propietario de la clave de encriptación y el único que puede acceder a tus datos, no IoTeX, ni Tenvis, ni los proveedores de la nube, ¡nadie! La emisión descentralizada de claves de cifrado de Ucam se combina con otras innovaciones tecnológicas, como la integración de computación en el borde ( edge ), para proporcionar a los usuarios una total privacidad de los datos y unas funciones completas.

A diferencia de otras cámaras basadas en la Nube, todo el procesamiento (por ejemplo, cifrado, detección de movimiento, audio bidireccional) se realiza “en el borde”. Esto elimina la necesidad de utilizar una Nube centralizada para almacenar/calcular datos, todos los cálculos críticos se realizan directamente en el dispositivo Ucam o en el teléfono móvil del usuario. Por consiguiente, ser víctima de brechas de datos masivas como resultado de la negligencia de las empresas simplemente no es posible. Con Ucam, tienes el control total de tus datos, tu identidad y privacidad.

Para obtener más detalles sobre Ucam, visita ucam.iotex.io. Esta publicación es una traducción del blog en inglés.