По мере того, как наш мир становится все более взаимосвязанным, потребность в безопасности и конфиденциальности никогда еще не была так велика. Хотя многие из нас осознают, что наши цифровые данные могут быть взломаны, эта проблема становится реальностью, когда хаки начинают влиять на физическое благополучие наших семей. Поразительные взломы Ring и Nest, а также недавняя утечка данных компанией Wyze потрясли индустрию IoT потребителей, о чем свидетельствует язвительная статья из газеты Washington Post:

"Программное обеспечение, разработанное для того, чтобы помочь людям взламывать веб-сайты и устройства, стало настолько простым в использовании, что это практически детская игра, и многие компании, включая Nest, фактически решили позволить некоторым хакерам просочится.

Эти атаки, в результате которых хакеры получили доступ к бесчисленным пользовательским устройствам и данным, являются прямым результатом недостаточного внимания к безопасности и конфиденциальности. В отличие от этого, IoTeX верит в приоритетность безопасности и конфиденциальности - мы создали Ucam для предотвращения подобных атак и предоставления пользователям полного контроля над своими данными, идентификацией и конфиденциальностью.

В этом блоге мы расскажем о том, как произошли массовые нарушения данных и взломы камер, повлиявших на Ring, Nest и Wyze, а также о том, как Ucam от IoTeX использует технологию блокчейн для обеспечения необходимой конфиденциальности и безопасности.

Как происходят массовые утечки данных

Крупномасштабное нарушение данных Wyze, популярного бренда домашних камер видеонаблюдения, раскрыло конфиденциальные данные и информацию об учетных записях 2,4 миллиона пользователей в декабре 2019 года. Последующее исследование указывает на то, что взлом произошел из-за халатности сотрудников, когда администратор облака не смог защитить пользовательские данные после их передачи на тестовый сервер для проведения поведенческого тестирования потребителей. К сожалению, большинство массовых нарушений данных следуют этой тенденции.

Взлом Wyze является прекрасным примером того, как традиционные бизнес-цели напрямую не согласуются с преимуществами для пользователей. Перенос сервера был сделан для того, чтобы увеличить скорость отслеживания и анализа бизнес-метрик (читай: личных пользовательских данных). Подводя итог, можно сказать, что взлом был возможен только потому, что Wyze владел и хранил данные пользователей централизованно, а не данными, которые были авторизованы и разрешены для хранения потребителями.

Wyze, безусловно, не единственная компания, ориентированная на потребителя, работающая таким образом; фактически это стандартная процедура работы. К счастью, мы вступаем в новую эру, где можно предложить потребителям полную конфиденциальность и отличный пользовательский опыт. В этом суть миссии IoTeX - поставлять доступные, функциональные и ориентированные на пользователя продукты на массовый рынок, где пользователи имеют полный контроль над своими данными.

Как были взломаны камеры для безопасности от Nest и Ring

В последнее время взломы на уровне устройств создали невероятно шокирующие, но в то же время привлекательные заголовки. Эти типы хаков предоставляют хакерам полный доступ к устройству, позволяя им делать все, что может сделать владелец устройства. Например, злоумышленники, стоящие за печально известным взломом Nest, цитируемые в Washington Post, воспроизводили звуки из порнографического видео в комнате молодой девушки через семейную камеру Nest. Жутко? Да. Агрессивно? Конечно. Можно предотвратить? Абсолютно.

Как возникают эти хаки? Удивительно, но это не очень сложные взломы, как правило, происходящие от хака либо взлома методом грубой силы, или получения ранее взломанных логинов (то есть имени пользователя/пароля). Взлом методом грубой силы - это именно то, как они звучат - хакеры пишут скрипты, чтобы угадать ваш пароль (примечание: сегодня 7-значный буквенно-цифровой пароль может быть взломан менее, чем за 2 секунды). Более обходной способ выуживания паролей заключается в перекрестном обмене комбинаций имени пользователя и пароля (т. е. вашей «интернет-идентичности») для веб-сайтов, приложений и устройств - когда один источник взламывается, хакеры покупают базу данных логинов из дарквеба и массово логируются в Nest, Ring и другие устройства IoT, чтобы нанести ущерб ничего не подозревающим людям.

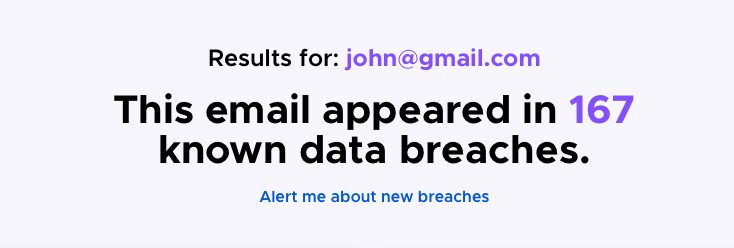

Практически у каждого обычного интернет-пользователя произошла утечка хотя бы одного из его паролей в случае взлома онлайн-данных. Узнайте, не стали ли вы жертвой взлома данных, проверив свой адрес электронной почты с помощью этого инструмента от Mozilla.

Не будь как Джон

В ответ на недавние взломы Nest, компания Google уклонилась от ответственности, обвинив пользователей в том, что они не использовали уникальные пароли при настройке своих устройств. Мы, в IoTeX считаем, что триллионные компании не должны обвинять пользователей в том, что они не могут должным образом защитить свои устройства — скорее, в IoT-устройства должны быть встроены надлежащие системы безопасности и конфиденциальности.

Как Ucam использует блокчейн для обеспечения безопасности и конфиденциальности, которые вам нужны

Во время недавних громких заголовков, которые подрывают доверие потребителей к IoT устройствам, особенно к камерам для безопасности дома, IoTeX полон решимости представить совершенно новый класс устройств «Powered by IoTeX», которые демонстрируют повышенную безопасность, основаны на философии, ориентированной на пользователя, и обеспечивать полное владение потребительскими данными и конфиденциальность. Для этого IoTeX использовал блокчейн в дизайне Ucam для двух важных целей:

- Безопасная блокчейн идентификация и вход, которые не могут быть взломаны грубой силой и отделены от своей «Интернет-идентичности»

- Децентрализованная выдача ключей шифрования, чтобы гарантировать, что пользователи - единственные, кто имеет доступ к своим данным, личности и конфиденциальности

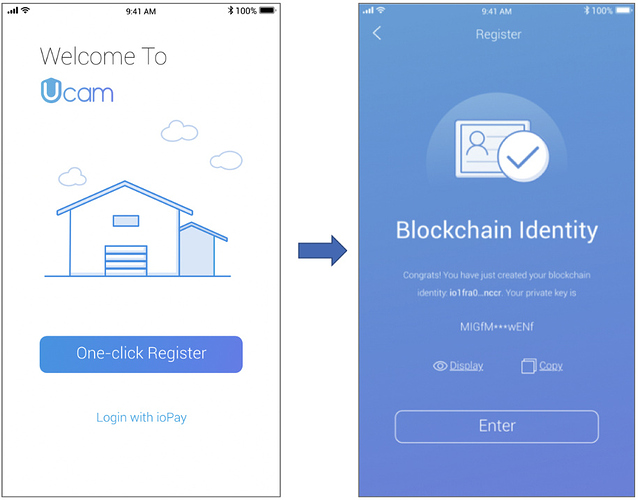

Первый способ, которым Ucam использует блокчейн, - это установка в один клик, для создания защищенной идентификации в блокчейне IoTeX (т.е. пары открытого и приватного ключей) для пользователя. В отличие от традиционных логинов в приложения/устройства, открытый/закрытый ключи блокчейна невозможно взломать перебором. Кроме того, эта пара открытых/закрытых ключей уникальна среди всех других комбинаций имени пользователя и пароля («Интернет-идентификация»), используемых для входа на веб-сайты и в приложения. Это применение идентификации на основе блокчейна является важной защитой для потребителя, и оно значительно снизит уровень взлома камер видеонаблюдения на уровне устройства, описанных в предыдущем разделе.

Примечание: безопасность - это бесконечная проблема. По мере внедрения новых мер безопасности хакеры всегда создают новые пути доступа к нашим устройствам и данным. Мы настоятельно рекомендуем нашему сообществу использовать лучшие практики для предотвращения новых атак на пароли, сети и социальную инженерию.

Настройка идентификации в блокчейне одним щелчком мыши

Второй способ, которым Ucam использует блокчейн, - выдача ключей шифрования владельцам Ucam децентрализованным способом. Сегодня централизованные корпорации создают ключи шифрования, предоставляя одну копию пользователю и сохраняя копию для себя. Неправильное управление данными пользователей под контролем централизованных корпораций привело к тому, что масса конфиденциальной личной информации оказалась в дарквебе. Пришло время принять устройства, которые, как мы знаем, работают на нас, а не на корпорации.

С Ucam, ВЫ и только ВЫ являетесь единственным владельцем ключа шифрования и единственным, кто может получить доступ к вашим данным - ни IoTeX, ни Tenvis, ни облачные провайдеры, ни кто-либо другой! Децентрализованная выдача ключей шифрования в Ucam в сочетании с другими технологическими инновациями, такими как встроенные возможности периферийных вычислений, обеспечивают пользователям полную конфиденциальность данных и широкие возможности.

В отличие от других облачных камер, вся обработка (например, шифрование, обнаружение движения, двусторонняя передача звука) выполняется «на краю». Это избавляет от необходимости использовать централизованное облако для хранения/вычисления данных - все критические вычисления выполняются непосредственно на устройстве Ucam или мобильном телефоне пользователя. В результате стать жертвой массовых утечек данных в результате корпоративной халатности просто невозможно. С Ucam вы полностью контролируете свои данные, идентичность и конфиденциальность.

Для получения более подробной информации о Ucam, пожалуйста, посетите ucam.iotex.io.

О IoTeX

Основан как проект с открытым исходным кодом в 2017 году, IoTeX создает Интернет Доверенных Вещей, где все физические и виртуальные «вещи» - люди, машины, предприятия и DApps - могут обмениваться информацией и ценностями в глобальном масштабе. При поддержке глобальной команды из более чем 30 ведущих ученых и инженеров, IoTeX объединяет инновации блокчейна, защищенного оборудования и услуг передачи данных для расширения возможностей интеллектуальных сетей IoT и экономики машин. Служа децентрализованной структурой доверия для IoT, IoTeX расширит возможности будущей децентрализованной экономики, «соединяя физический мир, блок за блоком».

Оставайтесь в курсе всех событий и подписывайтесь на наши каналы!

Сайт: https://iotex.io/

Твиттер: https://twitter.com/iotex_io

Твиттер ![]() : x.com

: x.com

Канал анонсов: https://t.me/iotexchannel

Главный канал: https://t.me/IoTeXGroup

Русский канал ![]() : https://t.me/IoTeXGroupRU

: https://t.me/IoTeXGroupRU

Русский канал анонсов ![]() : Telegram: Contact @IoTeXchannelru

: Telegram: Contact @IoTeXchannelru

Медиум: https://medium.com/@iotex

Реддит: https://www.reddit.com/r/IoTeX/

Присоединяйтесь к нам: https://iotex.io/careers